本篇文章包含所有行为均在合法的前提下展开。

且攻击场景在可控范围(个人自己搭建的靶机)内,只作知识分享。

weblogic简单介绍:

WebLogic是美国Oracle公司出品的一个application server,确切的说是一个基于JAVAEE架构的中间件,WebLogic是用于开发、集成、部署和管理大型分布式Web应用、网络应用和数据库应用的Java应用服务器。将Java的动态功能和Java Enterprise标准的安全性引入大型网络应用的开发、集成、部署和管理之中。

JAVAEE软件开发体系架构

两层架构

传统的客户服务器系统仅只简单地基于两层体系来构建,即客户端(前台)和企业信息系统(后台),没有任何中间件,业务逻辑层与表示层或数据层混在一起。这种两层架构无论从开发、部署、扩展、维护来说,综其只有一个特点——成本高。

三层架构

三层架构自上而下将系统分为表示层、逻辑层、持久层。表示层由处理用户交互的客户端组件及其容器所组成;业务逻辑层由解决业务问题的组件组成;数据层由一个或多个数据库组成,并可包含存储过程。这种三层架构,在处理客户端的请求时,使客户端不用进行复杂的数据库处理;透明地为客户端执行许多工作,如查询数据库、执行业务规则和连接现有的应用程序;并且能够帮助开发人员创建适用于企业的大型分布式应用程序。

例如,Struts和SpringMVC是表示层的框架,Spring是业务层的框架,Hibernate和MyBatis是持久层的框架。

weblogic控制台路径泄露以及弱口令漏洞

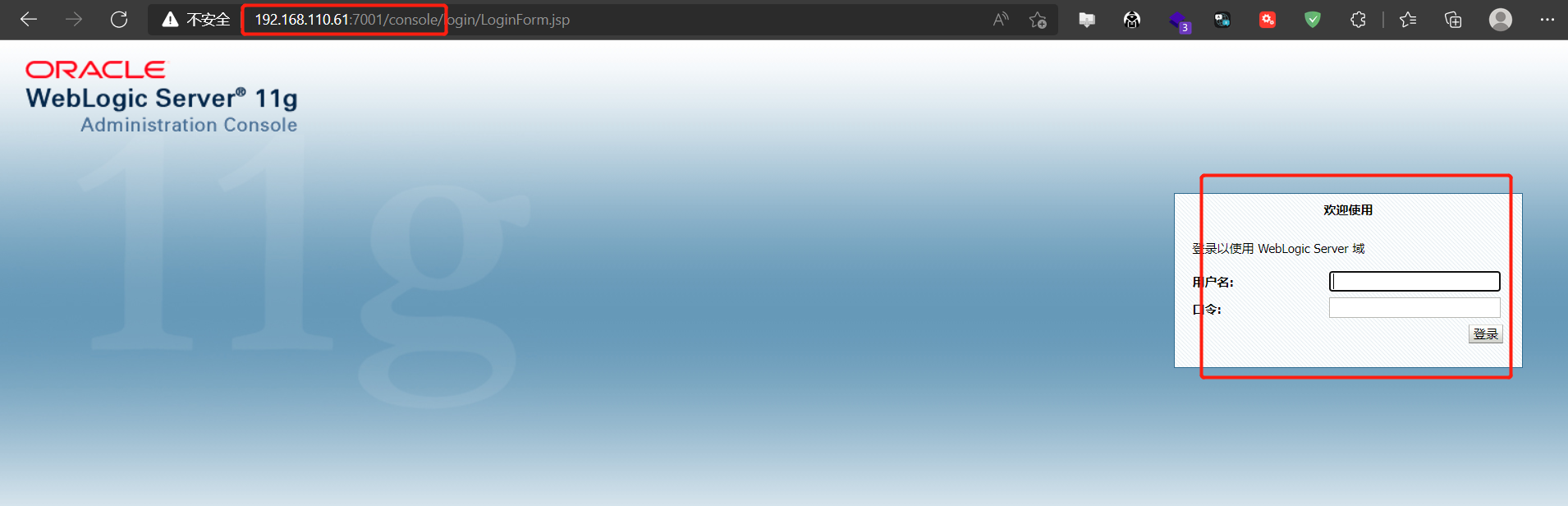

Weblogic有一个Web端的管理控制台,关于Weblogic的操作、Web服务的配置及程序管理等都可以通过这个控制台进行操作。控制台默认路径为http://your-ip:port/console

控制台常见默认弱口令:

system/password

weblogic/weblogic

admin/security

joe/password

mary/password

system/security

wlcsystem/wlcsystem

wlpisystem/wlpisystem

weblogic/Oracle@123常见攻击步骤为爆破管理员账号 -> 登录后台并部署war包 -> 获取webshell。

实际利用

环境搭建

靶机环境使用vulhub。github地址:https://github.com/vulhub/vulhub

PS:vulhub真的好用。

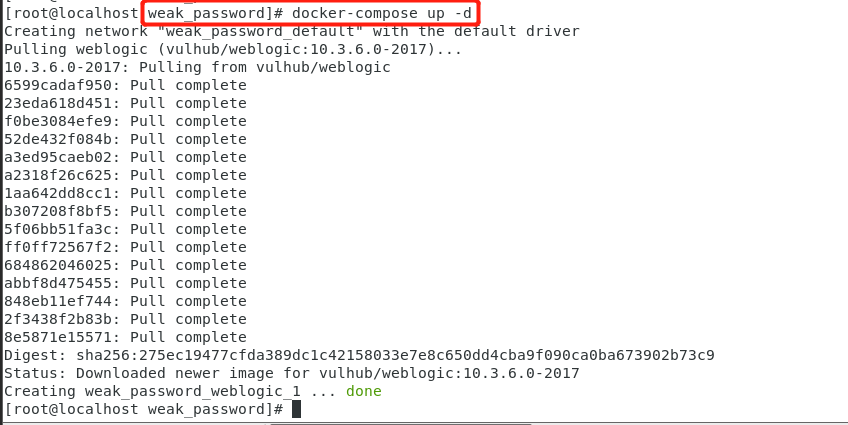

下载vulhub源码解压后进入vulhub目录 -> weblogic -> weak_password 目录。

输入下面命令,启动靶机环境:(docker以及docker-compose安装详细教程网上有很多,不赘述了)

docker-compose up -d 访问http://ip:7001/console即可访问靶机环境。

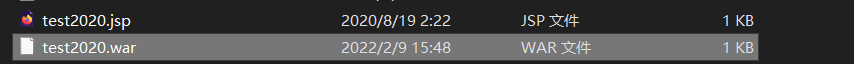

准备jspwebshell的war包

简易版,将jsp的webshell文件压缩为zip。更改后缀为war。这里使用的是冰蝎2的jsp马

部署webshell

访问控制台,利用弱口令登录进后台。(可用burpsuite爆破,这里不演示)

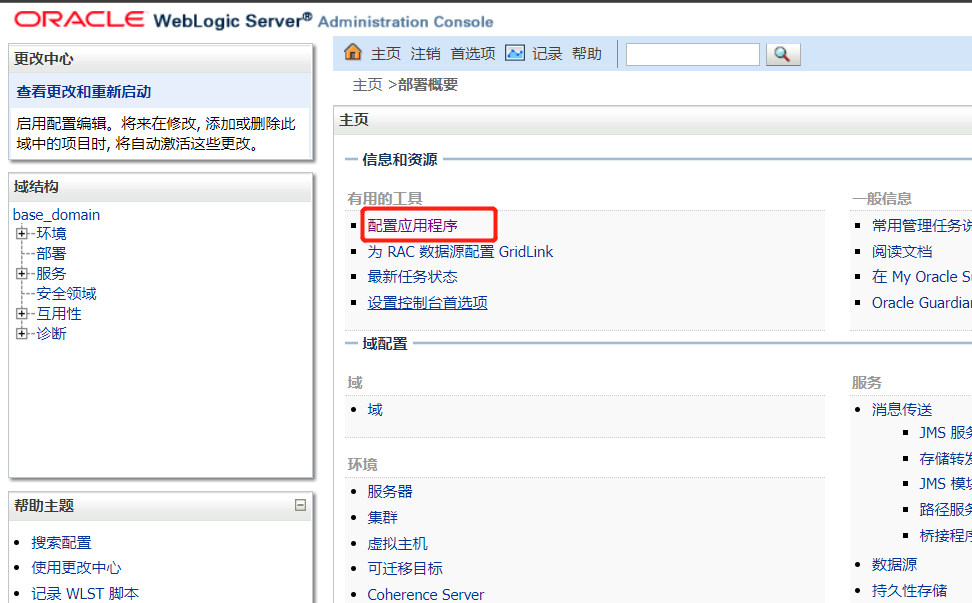

点击配置应用程序:

继续点击安装:

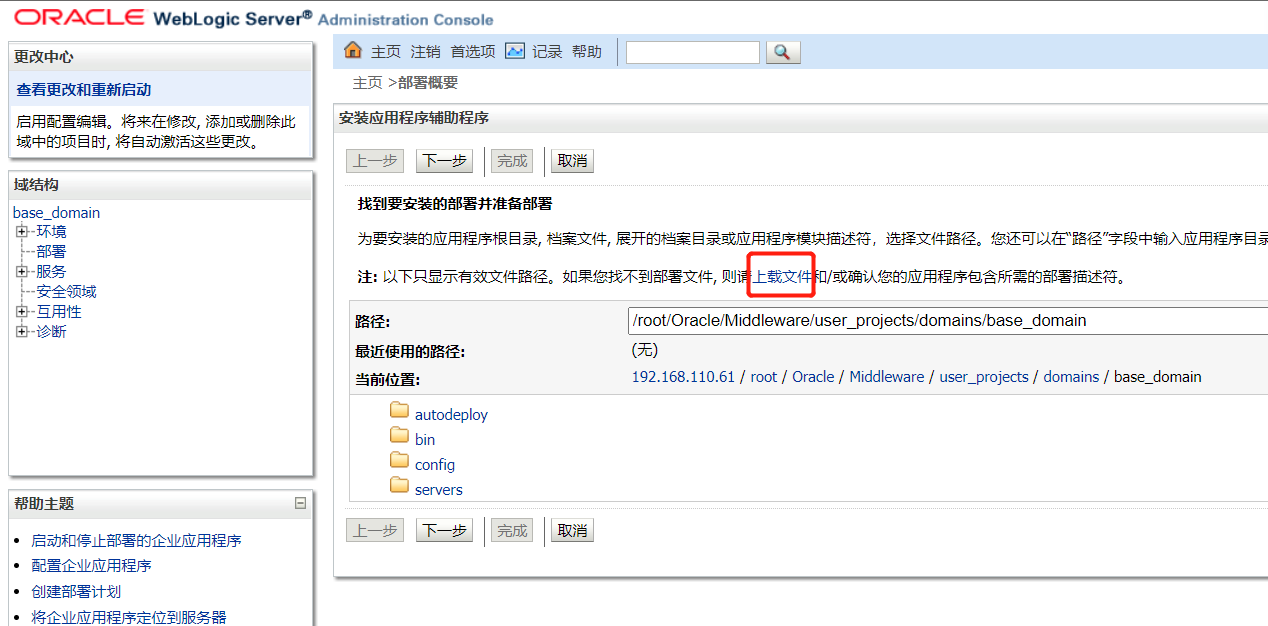

选择上载文件,将刚刚准备好的war包上传

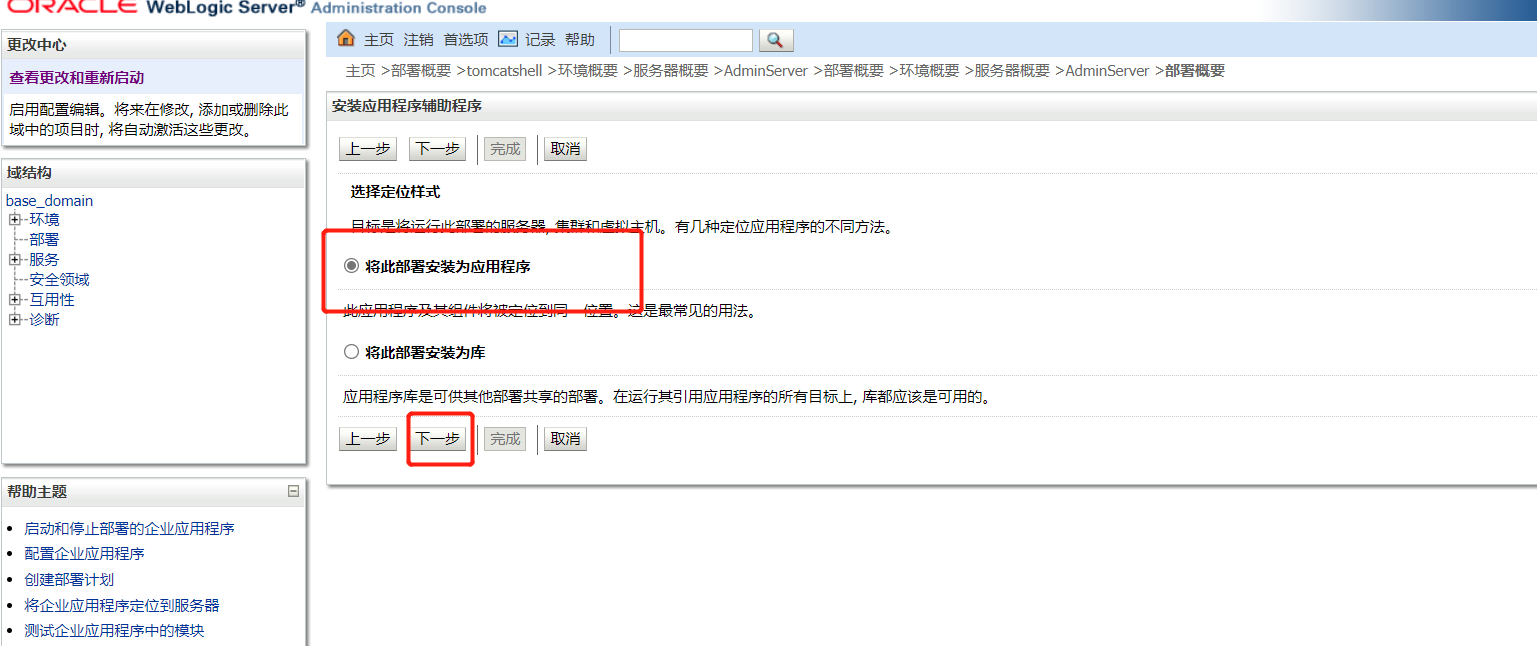

点击下一步:

将下列图中红框设置为与图片一致,最后点击完成。

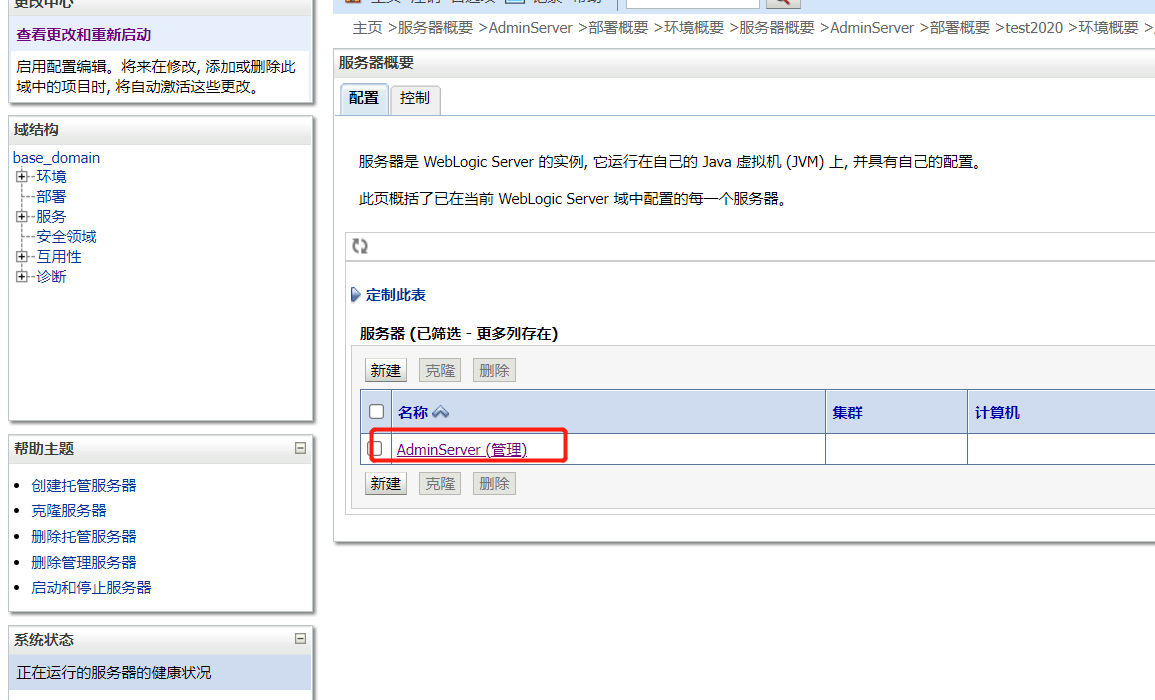

点击完成。然后进入环境 -> 服务器 -> 管理(此步骤没有截图,感觉文字描述够了):

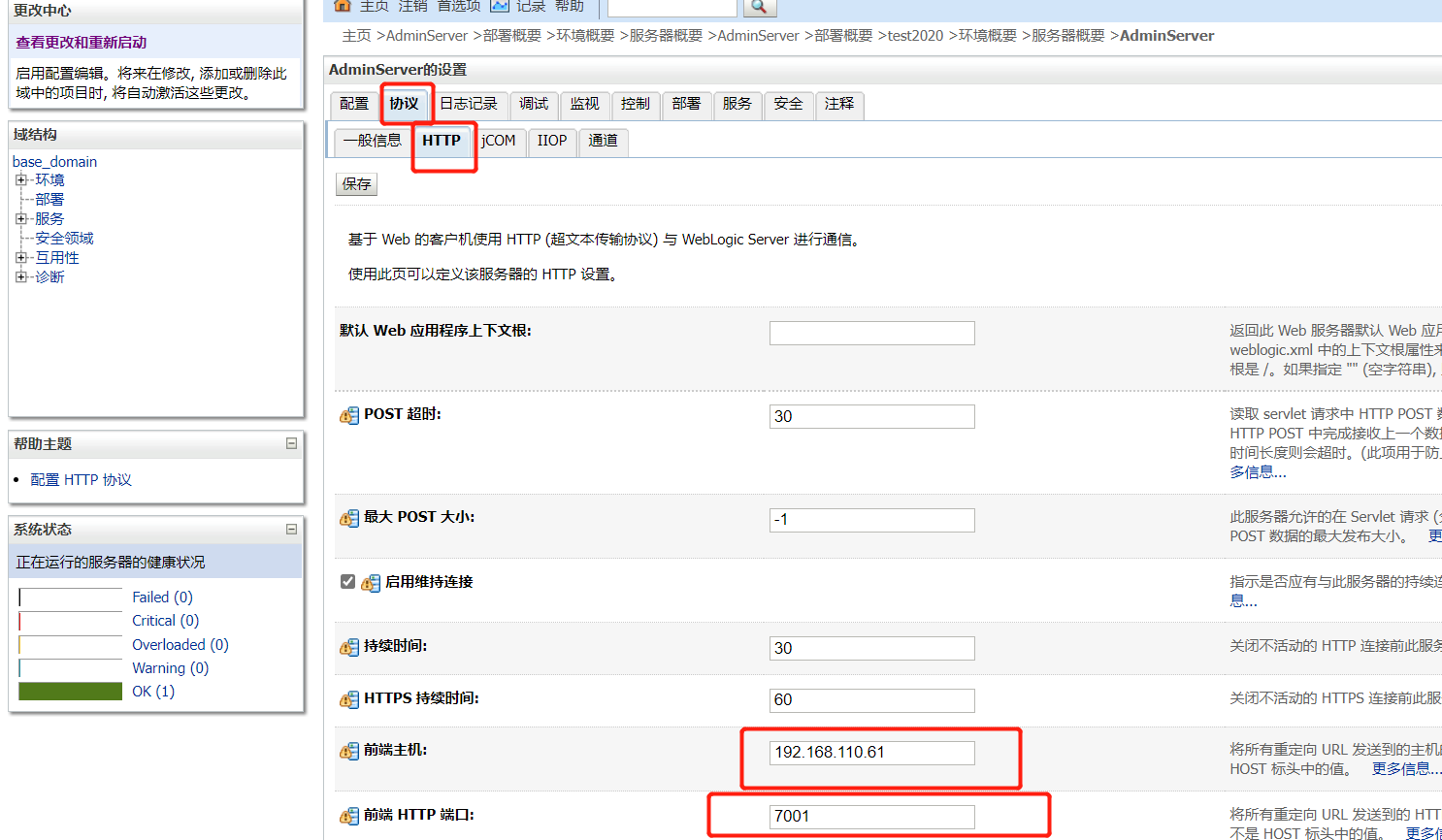

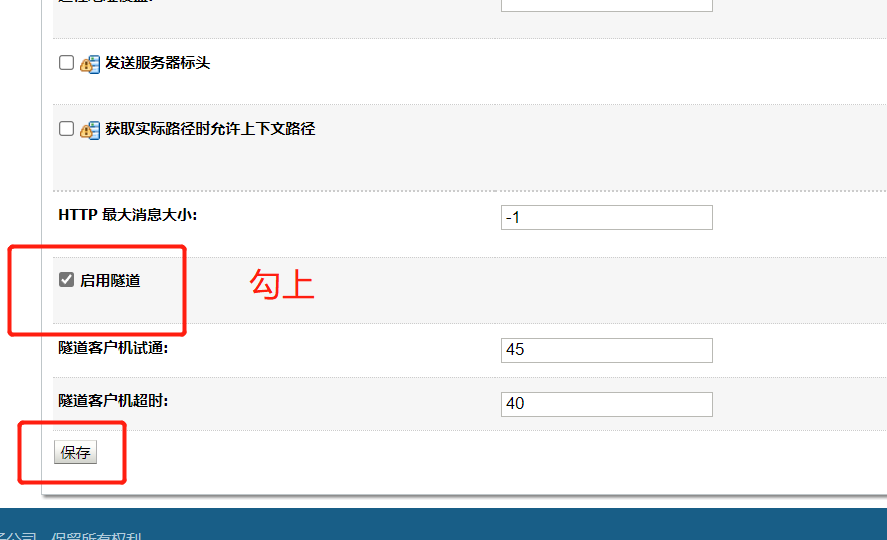

进入协议,http配置选项 , 将主机设为服务器IP,端口设为weblogic服务端口,且启用隧道,保存。

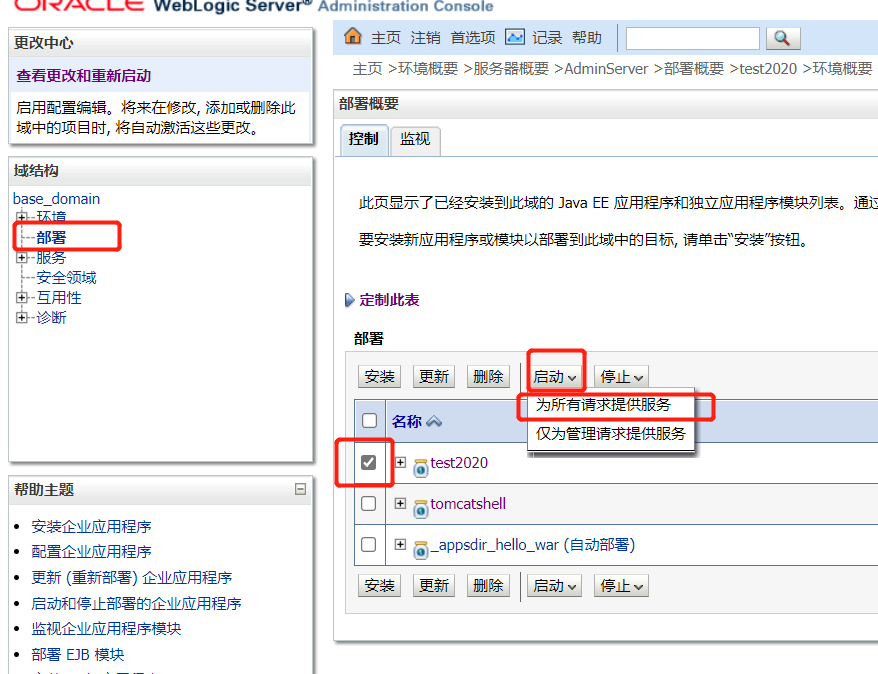

再进入部署,将传入的webshell应用程序勾选上,选择为所有请求提供服务。

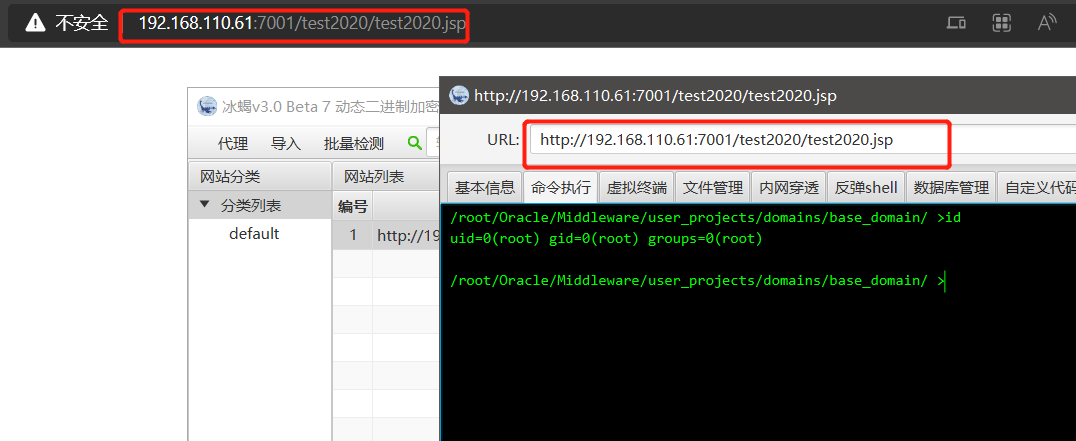

getshell

连接webshell应用服务。拿下shell

总结

相比Tomcat管理后台部署war包。weblogic作为企业级应用服务器,只能说是功能业务繁多。上传部署时有一步做不好都会部署失败。

此类漏洞现实场景很难碰上。不过做好准备总是没错。

下一篇会继续weblogic常见漏洞解析。

正式进入可利用性高的反序列化漏洞和任意文件上传漏洞。